Λευτέρης Ξυκομηνός

Σίγουρα θα έχετε ακούσει ή διαβάσει ότι η κατασκοπεία μεταξύ κρατών, όχι απλά υφίσταται, αλλά ολοένα και εξελίσσεται. Από την εποχή των πρακτόρων-κατασκόπων των προηγούμενων αιώνων, την περίοδο του Ψυχρού Πολέμου και των πρωτοποριακών gadget, περάσαμε στην σύγχρονη εποχή του Διαδικτύου και της τρομερά αναπτυγμένης τεχνολογίας και λογισμικού. Φυσικό λοιπόν επακόλουθο ήταν, η κατασκοπεία στις μέρες μας να εκμεταλλεύεται όλες τις διαθέσιμες δυνατότητες. Και αυτό ακριβώς συμβαίνει, όπως αποκαλύπτεται παρακάτω, όπου η κατασκοπεία έχει μετεξελιχθεί και σε ψηφιακή.

Τον Σεπτέμβριο του 2015, η πλατφόρμα Anti-Targeted Attack της Kaspersky Lab επισήμανε ένα ασυνήθιστο χαρακτηριστικό στο δίκτυο ενός οργανισμού. Η ανωμαλία αυτή οδήγησε τους ερευνητές στην αποκάλυψη του «ProjectSauron», ενός απειλητικού φορέα με εθνική/κρατική υποστήριξη!

Ο φορέας αυτός επιτίθεται σε κρατικούς οργανισμούς, χρησιμοποιώντας ένα μοναδικό σύνολο εργαλείων για κάθε θύμα, καθιστώντας τους παραδοσιακούς δείκτες παραβίασης σχεδόν άχρηστους. Στόχος των επιθέσεων φαίνεται να είναι κυρίως η ψηφιακή κατασκοπεία.

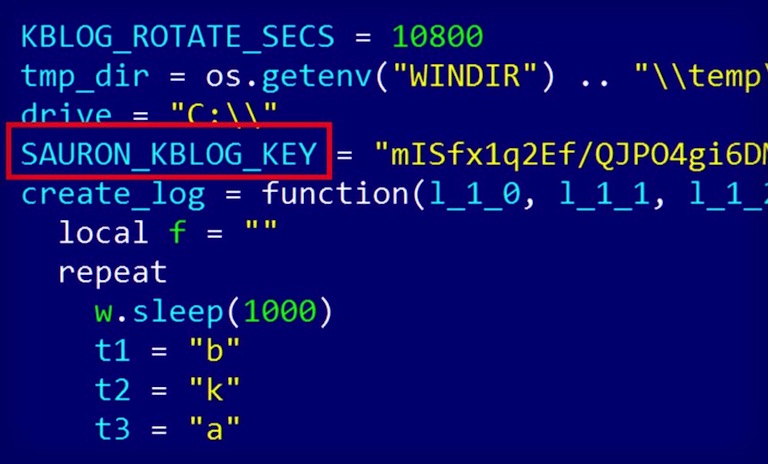

Το ProjectSauron εστιάζει στην απόκτηση πρόσβασης σε κρυπτογραφημένες επικοινωνίες, χρησιμοποιώντας μία προηγμένη, αρθρωτή πλατφόρμα ψηφιακής κατασκοπείας, η οποία ενσωματώνει μια σειρά από μοναδικά εργαλεία και τεχνικές. Το πιο αξιοσημείωτο χαρακτηριστικό του ProjectSauron είναι η εσκεμμένη αποφυγή προτύπων συμπεριφοράς. Το ProjectSauron προσαρμόζει τα «εμφυτεύματα» και την υποδομή του για κάθε επιμέρους στόχο και ποτέ δεν τα επαναχρησιμοποιεί. Η προσέγγιση αυτή, σε συνδυασμό με πολλαπλές διαδρομές για την εκδιήθηση των κλεμμένων δεδομένων, όπως νόμιμα κανάλια email και DNS, δίνει τη δυνατότητα στο ProjectSauron να διεξάγει μυστικές, μακροπρόθεσμες εκστρατείες κατασκοπείας σε δίκτυα-στόχους.

Το ProjectSauron δίνει την εντύπωση ό,τι όποιος βρίσκεται πίσω από αυτό είναι ένας έμπειρος και παραδοσιακός φορέας, που έχει καταβάλει σημαντικές προσπάθειες για την μελέτη άλλων εξαιρετικά προηγμένων φορέων, όπως Duqu, Flame, Equation και Regin, υιοθετώντας μερικές από τις πιο καινοτόμες τεχνικές τους και βελτιώνοντας τις τακτικές τους, προκειμένου να παραμείνει κρυφός.

Βασικά χαρακτηριστικά

Τα εργαλεία και οι τεχνικές του ProjectSauron που παρουσιάζουν ιδιαίτερο ενδιαφέρον είναι οι εξής:

• Μοναδικό αποτύπωμα: Τα βασικά του εμφυτεύματα έχουν διαφορετικά ονόματα και μεγέθη αρχείων και είναι ξεχωριστά φτιαγμένα για κάθε στόχο, γεγονός που καθιστά πολύ δύσκολο τον εντοπισμό τους, δεδομένου ότι οι ίδιοι βασικοί δείκτες παραβίασης θα είχαν μικρή αξία για οποιοδήποτε άλλο στόχο.

• Χρήση της μνήμης: Τα βασικά εμφυτεύματα κάνουν χρήση των νόμιμων scripts που χρησιμοποιούνται για ενημερώσεις λογισμικού και λειτουργούν ως backdoors, κατεβάζοντας νέες ενότητες ή «τρέχοντας» εντολές από τον εισβολέα καθαρά στη μνήμη ενός συστήματος.

• Κλίση προς τις κρυπτογραφημένες επικοινωνίες: Το ProjectSauron αναζητά ενεργά πληροφορίες που σχετίζονται με αρκετά σπάνιο και προσαρμοσμένο λογισμικό κρυπτογράφησης δικτύου. Αυτό το λογισμικό client server έχει ευρέως υιοθετηθεί από πολλές από τις οργανώσεις-στόχους για τη διασφάλιση των επικοινωνιών, των μηνυμάτων τηλεφωνητή, του ηλεκτρονικού ταχυδρομείου και της ανταλλαγής εγγράφων. Οι επιτιθέμενοι ενδιαφέρονται ιδιαίτερα για την κρυπτογράφηση συστατικών στοιχείων του λογισμικού, κλειδιά, αρχεία ρυθμίσεων και τη θέση των servers που αναμεταδίδουν κρυπτογραφημένα μηνύματα ανάμεσα στους κόμβους ενός δικτύου.

• Ευελιξία που βασίζεται στη χρήση script: Ο φορέας ProjectSauron έχει θέσει σε εφαρμογή μια σειρά από εργαλεία χαμηλού επιπέδου, που έχουν ενορχηστρωθεί από υψηλού επιπέδου scripts LUA. Η χρήση των στοιχείων LUA σε κακόβουλο λογισμικό είναι πολύ σπάνια. Προηγουμένως, έχει εντοπιστεί μόνο στις επιθέσεις Flame και Animal Farm.

• Παράκαμψη λύσεων απομόνωσης δικτύων: Το ProjectSauron κάνει χρήση ειδικά προετοιμασμένων μονάδων USB, ώστε να διαπερνά απομονωμένα δίκτυα. Αυτές οι μονάδες USB κρύβουν τα τμήματα στα οποία είναι κρυμμένα τα κλεμμένα δεδομένα.

• Πολλαπλοί μηχανισμοί εκδιήθησης δεδομένων: Το ProjectSauron υλοποιεί μια σειρά από διαδρομές για να συλλέξει δεδομένα, συμπεριλαμβανομένων νόμιμων καναλιών, όπως email και DNS Έτσι, οι κλεμμένες πληροφορίες που έχουν αντιγραφεί από το θύμα, «μεταμφιέζονται» στην καθημερινή ροή εργασιών.

Γεωγραφική εξάπλωση και προφίλ θυμάτων

Μέχρι σήμερα, πάνω από 30 οργανισμοί-θύματα έχουν εντοπιστεί στη Ρωσία, το Ιράν και τη Ρουάντα, και ενδέχεται να υπάρχουν θύματα και σε κάποιες ιταλόφωνες χώρες. Η Kaspersky Lab πιστεύει ότι πολλοί περισσότεροι οργανισμοί και γεωγραφικές περιοχές είναι πιθανό να επηρεαστούν.

Με βάση την ανάλυση της Kaspersky Lab, οι οργανισμοί-στόχοι γενικά διαδραματίζουν καίριο ρόλο στην παροχή κρατικών υπηρεσιών και περιλαμβάνουν:

• Κυβερνητικούς φορείς

• Στρατιωτικούς οργανισμούς

• Κέντρα Επιστημονικής Έρευνας

• Παρόχους τηλεπικοινωνιών

• Χρηματοοικονομικούς οργανισμούς

Η ψηφιακή εγκληματολογική ανάλυση δείχνει ότι ProjectSauron έχει αρχίσει να λειτουργεί από τον Ιούνιο του 2011, όντας ενεργό μέχρι και σήμερα. Άγνωστο παραμένει το αρχικό μέσο «μόλυνσης» που χρησιμοποιείται από το ProjectSauron, για να διεισδύσει στα δίκτυα των θυμάτων του.

«Πολλές στοχευμένες επιθέσεις βασίζονται πλέον σε άμεσα διαθέσιμα εργαλεία χαμηλού κόστους. Το ProjectSauron αντίθετα, είναι ένας από εκείνους τους φορείς που βασίζονται σε αυτοσχέδια, αξιόπιστα εργαλεία και προσαρμόσιμο κώδικα. Σχετικά νέα είναι η χρήση μοναδικών δεικτών, όπως ο control server, τα κλειδιά κρυπτογράφησης και άλλα, πέρα από την υιοθέτηση προηγμένων τεχνικών από άλλους σημαντικούς απειλητικούς φορείς. Ο μόνος τρόπος για να αντεπεξέλθουμε σε αυτές τις απειλές, είναι να διαθέτουμε πολλαπλά επίπεδα ασφάλειας, που να βασίζονται σε μια αλυσίδα αισθητήρων, οι οποίοι θα παρακολουθούν ακόμη και την παραμικρή ανωμαλία στη ροή εργασιών. Αυτό, θα πρέπει να ενισχυθεί με πληροφόρηση γύρω από τις απειλές ασφάλειας και διαδικασίες εγκληματολογικής ανάλυσης, ώστε να εντοπίζονται πρότυπα συμπεριφοράς, ακόμη κι όταν φαίνεται να μην υπάρχουν», δήλωσε ο Vitaly Kamluk, Principal Security Researcher της Kaspersky Lab.

Με βάση το κόστος, την πολυπλοκότητα, την επιμονή και τον απώτερο στόχο της επιχείρησης, δηλαδή την υποκλοπή εμπιστευτικών και απόρρητων πληροφοριών από ευαίσθητους κρατικούς οργανισμούς, συνιστούν τη συμμετοχή ή την υποστήριξη ενός κράτους.

Οι ειδικοί ασφάλειας της Kaspersky Lab συνιστούν στους οργανισμούς να προβούν σε ενδελεχή έλεγχο των δικτύων πληροφορικής και των τερματικών τους, καθώς και να εφαρμόσουν τα ακόλουθα μέτρα:

• Να εισάγουν μία λύση anti-targeted attack, η οποία θα λειτουργεί μαζί με μια νέα ή υφιστάμενη λύση προστασίας τερματικών. Από μόνη της, μια λύση για την προστασία των τερματικών δεν είναι αρκετή για να αντέξει τη νέα γενιά των απειλητικών φορέων.

• Να απευθυνθούν σε ειδικούς, αν εντοπιστεί η οποιαδήποτε ανωμαλία στην τεχνολογική τους υποδομή. Οι πιο προηγμένες λύσεις ασφάλειας θα είναι σε θέση να εντοπίζουν μια επίθεση, ακόμη και τη στιγμή που γίνεται, οι επαγγελματίες της ασφάλειας είναι μερικές φορές οι μόνοι που μπορούν αποτελεσματικά να εμποδίσουν, να αμβλύνουν και να αναλύσουν μεγάλες επιθέσεις.

• Να συμπληρώνουν τα παραπάνω μέτρα με υπηρεσίες πληροφόρησης σε σχέση με τις απειλές. Έτσι, τα στελέχη των οργανισμών που έχουν την ευθύνη για την ψηφιακή ασφάλειας θα είναι πλήρως ενημερωμένα για τις τελευταίες εξελίξεις στο τοπίο των απειλών, τις τάσεις στον τομέα των ψηφιακών επιθέσεων και τα σημάδια που πρέπει να προσεχθούν.

• Δεδομένου ότι πολλές μεγάλες επιθέσεις ξεκινούν μέσω ενεργειών spear-phishing ή κάποιας άλλης προσέγγισης προς τους εργαζομένους, οι οργανισμοί οφείλουν να βεβαιωθούν ότι το προσωπικό τους κατανοεί και υιοθετεί υπεύθυνες ψηφιακές συμπεριφορές.