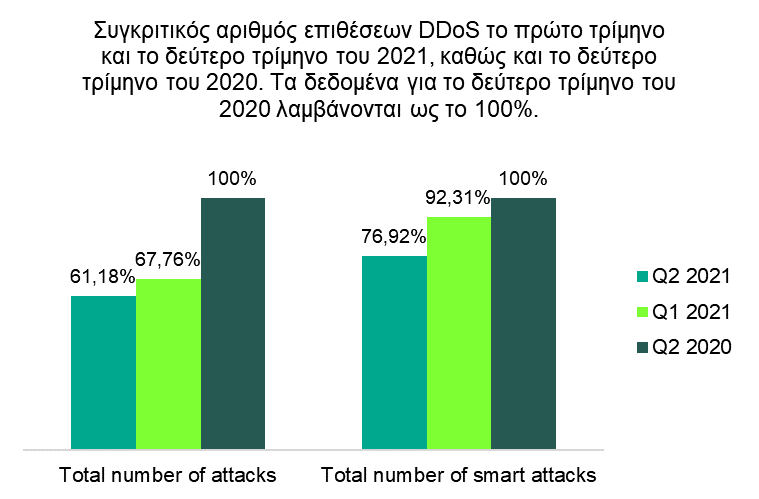

Το δεύτερο τρίμηνο του 2021, ο συνολικός αριθμός των επιθέσεων DDoS μειώθηκε κατά 38,8% σε σύγκριση με το δεύτερο τρίμηνο του 2020 και κατά 6,5% σε σύγκριση με το προηγούμενο τρίμηνο του 2021. Η Κίνα έγινε ηγέτης στον αριθμό των συσκευών από τις οποίες πραγματοποιήθηκαν επιθέσεις SSH[1]. Ταυτόχρονα, η Κίνα συνέχισε να χάνει έδαφος όσον αφορά τον συνολικό αριθμό επιθέσεων DDoS (10,2%). Οι ΗΠΑ παραμένουν ο ηγέτης (36%) σε αυτήν την κατηγορία για το δεύτερο τρίμηνο στη σειρά, ενώ η Πολωνία και η Βραζιλία είναι οι νέες προσθήκες στις πρώτες πέντε θέσεις.

Πρόσφατα, οι απατεώνες έχουν ξεκινήσει να αναζητούν τρόπους για να ενισχύσουν τις επιθέσεις DDoS – ο αριθμός των επιθέσεων μέσω του πρωτοκόλλου Session Traversal Utilities for NAT (STUN) έχει αυξηθεί. Μια άλλη ορατή τάση είναι η εκμετάλλευση της ευπάθειας TsuNAME στους επιλυτές DNS για επίθεση σε DNS servers. Συγκεκριμένα, αυτό οδήγησε σε διακοπές στις εργασίες του Xbox Live, του Microsoft Teams, του OneDrive και άλλων υπηρεσιών cloud της Microsoft. Οι πάροχοι υπηρεσιών Διαδικτύου έπεσαν επίσης θύματα επιθέσεων DDoS.

Η συνολική κατάσταση στο δεύτερο τρίμηνο ήταν σχετικά ήρεμη. Κατά μέσο όρο, ο αριθμός των επιθέσεων DDoS κυμαινόταν μεταξύ 500 και 800 την ημέρα. Την πιο ήσυχη ημέρα, καταγράφηκαν μόνο 60 επιθέσεις και την πιο έντονη έφτασαν τις 1164.

Η γεωγραφία των επιθέσεων DDoS έχει επίσης αλλάξει ελαφρώς. Οι ΗΠΑ έγιναν για ακόμα μια φορά ο ηγέτης για την πλειονότητα των επιθέσεων DDoS (36%). Ταυτόχρονα, η Κίνα (10,2%), η οποία μέχρι φέτος ήταν τακτικά στην πρώτη θέση, συνεχίζει να χάνει έδαφος – το μερίδιό της έχει μειωθεί κατά 6,3%. Την τρίτη θέση κατέλαβε ένας νεοεισερχόμενος στην κατάταξη – η Πολωνία (6,3%), το μερίδιο της οποίας αυξήθηκε κατά 4,3%. Η Βραζιλία κατέλαβε την τέταρτη θέση, το μερίδιό της σχεδόν διπλασιάστηκε, ανερχόμενο στο 6%. Ο Καναδάς (5,2%), που έκλεισε προηγουμένως την πρώτη τριάδα, έπεσε στην πέμπτη θέση.

Οι ειδικοί της Kaspersky ανέλυσαν επίσης σε ποιες χώρες εντοπίστηκαν bots και κακόβουλοι servers που επιτίθενται σε συσκευές IoT προκειμένου να επεκτείνουν τα botnets. Τα αποτελέσματα δείχνουν ότι η πλειονότητα των συσκευών που πραγματοποίησαν επιθέσεις ήταν στην Κίνα (31,8%), οι Ηνωμένες Πολιτείες (12,5%) κατέλαβαν τη δεύτερη θέση και η Γερμανία (5,9%) ήρθε στην τρίτη.

«Το δεύτερο τρίμηνο του 2021 ήταν ήρεμο, όπως περιμέναμε. Υπήρξε μια μικρή μείωση του συνολικού αριθμού επιθέσεων σε σύγκριση με το προηγούμενο τρίμηνο, η οποία είναι χαρακτηριστική για αυτήν την περίοδο και παρατηρείται ετησίως. Παραδοσιακά συνδέουμε αυτούς τους αριθμούς με την έναρξη των αργιών και των διακοπών. Στο τρίτο τρίμηνο του 2021, επίσης δεν βλέπουμε προϋποθέσεις για απότομη άνοδο ή πτώση στην αγορά επιθέσεων DDoS. Η αγορά θα συνεχίσει επίσης να εξαρτάται σε μεγάλο βαθμό από τις τιμές των κρυπτονομισμάτων, οι οποίες παραμένουν σταθερά υψηλές για μεγάλο χρονικό διάστημα», σχολιάζει ο Alexey Kiselev, Business Development Manager στην ομάδα Kaspersky DDoS Protection.

Για να παραμείνετε προστατευμένοι από επιθέσεις DDoS, οι ειδικοί της Kaspersky συνιστούν:

- Διατηρήστε τις λειτουργίες διαδικτυακών πηγών αναθέτοντάς τες σε ειδικούς που καταλαβαίνουν πώς να ανταποκρίνονται σε επιθέσεις DDoS.

- Επικυρώστε συμφωνίες τρίτων και στοιχεία επικοινωνίας, συμπεριλαμβανομένων εκείνων που έχουν συναφθεί με παρόχους υπηρεσιών Διαδικτύου. Αυτό βοηθά τις ομάδες να έχουν γρήγορη πρόσβαση σε συμφωνίες σε περίπτωση επίθεσης.

- Εφαρμόστε επαγγελματικές λύσεις για να προστατεύσετε τον οργανισμό σας από επιθέσεις DDoS.

- Είναι σημαντικό να γνωρίζετε την κίνησή σας. Είναι μια καλή επιλογή να χρησιμοποιήσετε εργαλεία παρακολούθησης δικτύου και εφαρμογών για τον εντοπισμό τάσεων και συνηθειών. Κατανοώντας τα τυπικά μοτίβα και χαρακτηριστικά της κίνησης της εταιρείας σας, μπορείτε να καθορίσετε μια βάση για να προσδιορίσετε ευκολότερα την ασυνήθιστη δραστηριότητα που είναι ενδεικτική μιας επίθεσης DDoS.

- Έχετε μια Plan B περιοριστική αμυντική στάση έτοιμη. Να είστε σε θέση να αποκαταστήσετε γρήγορα τις υπηρεσίες που είναι κρίσιμες για την επιχείρηση μπροστά σε μια επίθεση DDoS.

[1] Οι brute force επιθέσεις SSH επιτυγχάνονται συχνά από έναν εισβολέα που δοκιμάζει ένα κοινό όνομα χρήστη και κωδικό πρόσβασης σε χιλιάδες servers μέχρι να βρει κάποιο που ταιριάζει.